IntroduçãoAcesso remoto é uma forma de você ter controle sobre outra máquina à distância. Por exemplo, acessar o PC da sua casa usando seu notebook enquanto passa as férias em outro estado. Ou então, para ajudar uma amiga a executar alguma configuração no PC dela, controlando sua máquina pela internet. O acesso pode ser tanto pela internet, como pela rede local.Observações

Requisitos LinuxSe o seu acesso remoto envolverá Linux, você precisará das ferramentas Vino e Vinagre para seguir com o artigo. No Ubuntu essas ferramentas já vem instaladas e em várias outras distribuições também. Caso não as tenha, procure-as nos seus repositórios.Para o caso do Arch Linux, execute: # pacman -S vino vinagre Para Debian e derivados: # apt-get install vino vinagre Essas ferramentas foram adicionadas ao projeto Gnome e são desenvolvidas pelo brasileiro Jonh Wendell. São simples e fáceis de usar. O Vinagre é para você acessar a máquina e o Vino é para ser acessado. Requisitos WindowsSe o seu acesso remoto envolverá o Windows, você precisará da ferramenta TightVNC, que pode ser baixada no seguinte site: www.tightvnc.com - downloadDê um duplo-clique no arquivo executável para instalar e siga as imagens a baixo:  Clique em "Executar".  Next.  Next.  Escolha o local de instalação e clique em Next.  Marque o Server e o Viewer e clique em Next.  Next.  Next.  Install.  Clique em Finish e seu computador precisará ser reiniciado. Já tem todas as ferramentas? Então mãos à obra! | |

| Configurando os servidores Para uma máquina acessar outra máquina pela internet ou pela rede local você terá que (1) configurar a máquina servidor e (2) acessar com a máquina cliente. Como já foi dito antes, a máquina servidor será acessada pela máquina cliente. Abaixo são mostradas as configurações de servidores, tanto Linux como Windows. Se você pretende acessar uma máquina Windows usando uma máquina Linux, por exemplo, configure o "servidor Windows" e use o "cliente Linux". Descobrindo o IPPara fazer o acesso remoto você precisa saber o IP da máquina servidor. Se o acesso for pela internet, você precisará do IP público; se for acessar uma máquina na sua rede local, basta o IP local fornecido pelo roteador.Para saber o IP público basta acessar o site www.myip.com.br com a máquina servidor. Para saber o IP local da máquina servidor Linux use o comando: $ ifconfig Para saber o IP local da máquina servidor Windows, vá em menu Iniciar -> Executar -> digite "cmd" (sem aspas) e tecle enter. Vai abrir uma tela preta. Digite "ipconfig" e tecle enter. Surgirão algumas informações. Atente para "Endereço IP". Configuração do servidor LinuxNa máquina servidor Linux, inicie o Vino com o comando:$ vino-server & Se preferir, coloque esse comando para ser iniciando automaticamente com o Gnome no menu Sistema -> Preferências -> Aplicativos de sessão. Dependendo da sua distribuição, essa opção já pode estar ativada. Agora abra o Vino pelo menu Sistema -> Preferências -> Área de Trabalho remota.Marque a primeira opção, "Permitir que outros usuários vejam sua área de trabalho". Se quiser permitir o controle, além da visualização, marque a opção "Permitir que outros usuários controlem sua área de trabalho." Para uma maior segurança marque a opção "Você deve confirmar cada acesso à esta máquina" e se quiser, marque a opção "Exigir que o usuário digite esta senha". Assumiremos que você marcou essas duas opções e escolheu uma senha. Pronto, servidor Linux configurado. Um ícone surgirá na área de notificação. Clique sobre ele com o botão direito do mouse e escolha "Desconectar" para encerrar o serviço. Dependendo da sua configuração, o ícone só aparecerá quando alguém estiver conectado. Configuração do servidor WindowsNa máquina servidor Windows, inicie o TightVNC Server pelo menu Iniciar -> Todos os programas -> TightVNC -> TightVNC Server Para encerrar o serviço basta clicar sobre o ícone perto do relógio com o botão direito do mouse e escolher "Close TightVNC Server". | |

Acessando remotamenteConectando com o cliente LinuxVocê pode abrir a ferramenta cliente usando o comando:$ vinagre & Ou pelo menu Aplicativos -> Internet -> Visualizador da Área de trabalho remota.Aqui não tem muito o que fazer. Basta seguir os passos:

Se o servidor está configurado para pedir senha, será pedido uma senha:  Se você configurou o servidor para pedir permissão para efetuar a conexão, então a conexão só se realizará se o usuário da máquina servidor aceitar o pedido. Se você deixou essa opção desmarcada, a conexão ocorrerá logo após colocar a senha correta. Pronto, você pode ver e controlar a outra máquina, seja ela Windows ou Linux usando o Linux! Utilize os menus superiores para deixar em tela cheia ou não. Conectando com o cliente WindowsAbra o TightVNC Viewer através do menu Iniciar -> Todos os programas -> TightVNC -> TightVNC Viewer.Uma caixinha irá abrir pedindo o IP. Haverão também três opções de conexão:

Marque a opção desejada, coloque o IP do servidor e clique em "Connect". Aguarde um pouco. Será pedido uma senha, se você configurou o servidor para pedir senha. Se você configurou o servidor para aceitar o pedido de conexão, o usuário da máquina servidor terá que aceitar o pedido para que a conexão seja feita.  | |

| Não está conectando? Se você tentar acessar uma máquina e não conseguir, mesmo tendo feito toda configuração correta, então o que pode está acontecendo é o seguinte: a máquina servidor faz parte de uma rede local, de forma que o seu IP público, quando visualizado no site www.myip.com.br é, na verdade, o IP do roteador. Será necessário, nesse caso, configurar o roteador para direcionar a requisição de conexão para o IP local da máquina servidor desejada. Abra as configurações do seu roteador para fazer isso, mas apenas se você souber como fazê-lo, o que não será abordado nesse artigo. Mas caso saiba fazer, lembre-se que a porta padrão do acesso VNC é 5900. Espero que esse artigo tenha sido útil para você e se tiver alguma dúvida... não me pergunte que eu não sei! =P Brincadeira! Acontece que entendo pouco do assunto, sou apenas um usuário doméstico, mas se eu souber responder o farei com prazer. Até a próxima! |

segunda-feira, 15 de novembro de 2010

Acesso Remoto para Principiantes

quinta-feira, 16 de setembro de 2010

Computadores não acessam mais a Rede ou Servidor (SOLUÇÃO)

Bom, vamos imaginar que alguns computadores que estão em uma Rede, ou fora de um Dominio, começaram apresentar a seguinte mensagem de erro \\Servidor\não esta acessivel" ou até mesmo quando for imprimir alguma coisa em uma impressora da rede você receber o Seguinte erro "Spooler de Impressão não está Executando; Enfim, sem condições algumas de dentro da rede você acessar o Servidor para fazer uma simples transfêrencia de arquivo ou até mesmo adicionar uma impressora. Também você podera receber o Erro ao tentar executar alguma tarefa dizendo "Talvez você não tenha permissão para usar este recurso de rede. Contate o administrador deste servidor para saber se você tem permissões de acesso. A Conta referenciada está bloqueada no momento e pode não ser possível fazer o logon." Diante de todos esses erros, você se Pergunta, Porque o Erro? Sendo que esses computadores sempre acessaram a rede normalmente, e depois começaram apresentar esta mensagem de erro, o que faço?

Enfim, vamos direto ao assunto, Trabalho em um prédio de uma Prefeitura local na Grande São Paulo, uma rede com muitos computadores, em um Dominio, e outros sem Grupo por Motivos de Patrimônios.

O que acontece, derrepente alguns da rede paravam de Querer Imprimir com o Seguinte Erro "Erro de Impressão, o Spooler de Impressão não está executando" e quando eu desinstalava a impressora e instalava tudo de novo voltava tudo ao normal, mas quando menos se esperava voltava o erro...

Quando fui verificar o Status da Impressora, ela dizia que "Não era possivel fazer a Conexão"(No Caso com o Sevidor). E quando eu ia tentar acessar o Servidor por um computador da rede, para adicionar novamente a impressora não conseguia fazer a conexão e dava Erro. Enfim, de nenhum modo os computadores Clientes acessavam o Servidor para ambos Serviços.

Fiz de tudo, fui no "iniciar, executar e digitei, services.msc, olhei os spooler de impressão e estava tudo ok estava tudo iniciado corretamente(em alguns casos que vi, esse procedimento deu certo) Fui no MSDOS, Enfim os mesmo procedimentos só que por Linha de Comando, mas não ocorreram com Sucesso.

Quem está com o mesmo problema e fez pesquisas no Google, concerteza já fez esses procedimentos.

Então agora vem a parte Boa(rsrsrs) "Solução"

Depois de ínumeras pesquisas, encontrei a solução.

Clique em Iniciar, Executar e Digite "regedit" abrindo o Regedit vá até a chave: HKEY_LOCAL_MACHINE\Software\Microsof\Windows NT\Current Version\Winlogon\ dentro dela procure a chave CachedLogonsCount e altere seu valo para 0.

O valor 0 é o mesmo que desabilitado, ou seja, acessos infinitos simultâneos de uma máquina x ao servidor.

Feito isso, fonfirme a alteração, reinicie o servidor e verifique o acesso do computador que estava bloqueado, funcionará perfeitamente.

Porque esse problema? Porque o Problema está no Logon Cache do server, o logon cache é desconhecido pela maioria dos administradores de rede, é uma variável no Windows Server que especifica o número de vezes que um computador fora do domínio pode acessa-lo, e lembrar que em muitos dos casos o Windows não fecha o acesso ao server e mesmo com o computador client desconectado ele continua contando e acaba esgotando o Limit que no caso sempre é 10.

Obs.: Testado em Windows Server 2003, Windows Server 2008, e Windows XPSp2/Sp3.

Espero que tenha ajudado!

Até mais !

Read more »

Enfim, vamos direto ao assunto, Trabalho em um prédio de uma Prefeitura local na Grande São Paulo, uma rede com muitos computadores, em um Dominio, e outros sem Grupo por Motivos de Patrimônios.

O que acontece, derrepente alguns da rede paravam de Querer Imprimir com o Seguinte Erro "Erro de Impressão, o Spooler de Impressão não está executando" e quando eu desinstalava a impressora e instalava tudo de novo voltava tudo ao normal, mas quando menos se esperava voltava o erro...

Quando fui verificar o Status da Impressora, ela dizia que "Não era possivel fazer a Conexão"(No Caso com o Sevidor). E quando eu ia tentar acessar o Servidor por um computador da rede, para adicionar novamente a impressora não conseguia fazer a conexão e dava Erro. Enfim, de nenhum modo os computadores Clientes acessavam o Servidor para ambos Serviços.

Fiz de tudo, fui no "iniciar, executar e digitei, services.msc, olhei os spooler de impressão e estava tudo ok estava tudo iniciado corretamente(em alguns casos que vi, esse procedimento deu certo) Fui no MSDOS, Enfim os mesmo procedimentos só que por Linha de Comando, mas não ocorreram com Sucesso.

Quem está com o mesmo problema e fez pesquisas no Google, concerteza já fez esses procedimentos.

Então agora vem a parte Boa(rsrsrs) "Solução"

Depois de ínumeras pesquisas, encontrei a solução.

Clique em Iniciar, Executar e Digite "regedit" abrindo o Regedit vá até a chave: HKEY_LOCAL_MACHINE\Software\Microsof\Windows NT\Current Version\Winlogon\ dentro dela procure a chave CachedLogonsCount e altere seu valo para 0.

O valor 0 é o mesmo que desabilitado, ou seja, acessos infinitos simultâneos de uma máquina x ao servidor.

Feito isso, fonfirme a alteração, reinicie o servidor e verifique o acesso do computador que estava bloqueado, funcionará perfeitamente.

Porque esse problema? Porque o Problema está no Logon Cache do server, o logon cache é desconhecido pela maioria dos administradores de rede, é uma variável no Windows Server que especifica o número de vezes que um computador fora do domínio pode acessa-lo, e lembrar que em muitos dos casos o Windows não fecha o acesso ao server e mesmo com o computador client desconectado ele continua contando e acaba esgotando o Limit que no caso sempre é 10.

Obs.: Testado em Windows Server 2003, Windows Server 2008, e Windows XPSp2/Sp3.

Espero que tenha ajudado!

Até mais !

segunda-feira, 26 de abril de 2010

Politica de Segurança da Informação

Com o atual crescimento e expansão do uso de recursos tecnológicos e computacionais, as corporações mostram a necessidade de um padrão definido por regras e procedimentos para o uso dos mesmos afim de manter o controle e o monitoramento, visando otimizar o investimento em tecnologia e evitar gastos desnecessários devido ao uso indevido dos ativos de TI e acesso a informações não permitidas. Detectar vulnerabilidades do ambiente tecnológico e criar ações para eliminá-las são alguns dos atuais desafios dos profissionais ligados à área de segurança da informação.

Neste artigo vou descrever como formular e implementar uma política de segurança da informação de forma simples e eficiente para mantermos o controle a um nível adequado visando proteger os recursos da corporação de forma a termos um ambiente menos vulnerável e consequentemente mais seguro e produtivo, mantendo os usuários informados sobre a politica de segurança da informação.

Disseminar a política de segurança da informação é essencial, pois através dela estabelecemos padrões, responsabilidades e critérios para o manuseio, armazenamento, transporte e descarte das informações. Cada política é personalizada para cada caso, pois temos ambientes, recursos, pessoas e ações diferentes para cada modelo de negócio.

Esse é um tema bastante polêmico no cenário empresarial, onde temos corporações que independentes do tamanho e porte, utilizam cada vez mais os recursos tecnológicos como um diferencial para agilizarem e ganhar eficiência nos processos, mas que se não forem utilizados de maneira controlada, acarretam em desperdício de tempo, dinheiro, credibilidade e reputação no mercado devido à falta de um conjunto de regras e padrões sobre o que deve ser feito para assegurar que as informações e serviços importantes para a empresa recebam a proteção necessária de forma a garantir os três princípios básicos da segurança da informação: confidencialidade, integridade e disponibilidade, chamada de Política de Segurança da Informação (PSI).

Sua função básica consiste em estabelecer padrões, responsabilidades e critérios, para o correto funcionamento da rotina empresarial. É extremamente recomendável a criação da política antes da ocorrência do(s) primeiro(s) incidentes relacionados à segurança da informação. Ela pode ser usada para documentar o processo de controle de qualidade e também para evitar problemas legais com o mau uso dos recursos disponíveis.

Devido a sua abrangência ela é subdividida em três blocos designados: diretrizes, normas, procedimentos e instruções, sendo destinadas às áreas estratégica, tática e operacional. A importância de expressar o valor que a empresa atribui para suas informações e disseminação da cultura organizacional são partes das diretrizes, o que é algo bem estratégico, conforme mencionado anteriormente.

Quando entramos na subdivisão tática, estamos ligados diretamente às normas, detalhamento de ambientes, situações, processos e orientações para o uso adequado do que a empresa tem de maior valor, a informação. Para uma maior eficiência deve ser baseada na versão mais atual da BS 7799 ou ISO 27001. A parte de procedimentos e instruções deverá conter o maior número de situações possíveis com o a ação correta em determinada situação.

O tipo de política varia de acordo com o modelo de negócios e intenção do controle e punição no descumprimento da mesma. Podemos citar três tipos mais conhecidos:

Regulatória: É definida como se fosse uma série de especificações legais. É implementada devido ás necessidades legais que são impostas à organização.

Características básicas:

Consultiva: Apenas sugere quais ações e métodos devem ser utilizados para a realização de uma determinada tarefa ou atividade.

Características básicas:

Informativa: Possui caráter informativo. Nenhuma ação é desejada e não existem riscos, caso não seja cumprida.

Características básicas:

Agora que temos a definição básica da nossa PSI, precisamos saber o que proteger e até onde a política de segurança da informação tem a sua abrangência. Para isso precisamos levar em conta alguns elementos do nosso ambiente, como Hardware, Software, Informação, Acesso Físico e a Documentação do ambiente a ser coberto.

Podemos citar alguns:

Com base no levantamento acima precisaremos saber de quem proteger estes elementos. Abaixo mostramos uma tabela simples e básica como exemplo:

Armazenamento, salva e descarte de dados.

Salva: o quê, quando, como, frequência e periodicidade da revisão.

Armazenamento: on-site ou off-site?

Período? Recuperação?

Penalização perante as leis e investigações de evidências (Forense).

Acima temos alguns itens nesse vasto levantamento que terá que ser criado.

Em organizações já existentes, onde após analisarmos e classificarmos como um ambiente "caótico", a implementação tende a ser mais complexa e "barulhenta", devido aos vícios, comodismos, e métodos incorretos de trabalho, o que acaba prejudicando a organização como um todo. A frase abaixo demonstra o item fundamental nessa implementação de modo a superar todas as barreiras que possam retardar ou desativar a implementação da PSI:

A política de segurança da informação deve contar como o total comprometimento da alta direção da organização, incluindo a assinatura do mais alto executivo da mesma, explicitando assim o seu total apoio à implementação da política.

Esses documentos devem ser anexados a pasta de dados contratuais de cada funcionário.

Segue abaixo o modelo básico de uma PSI para uso na empresa. A mesma pode ser adaptada para o perfil da corporação em que a mesma for aplicada.

---

NOME OU LOGO DA EMPRESA XXX

Política de Uso do Acesso Corporativo à Internet

A informação contida neste documento é confidencial e de propriedade da Empresa XXX. Este documento não é para ser reproduzido ou distribuído fora da Empresa XXX.

1. OBJETIVO

Estabelecer regras para o uso apropriado da Internet na empresa XXX. O propósito da empresa em conceder o direito de acesso à Internet aos seus funcionários é, única e exclusivamente, permitir que os mesmos obtenham as informações necessárias ao desempenho das atividades corporativas de modo a atingir os objetivos de negócio da empresa.

2. ÂMBITO

Esta política abrange todos os funcionários autorizados a acessar a Internet através da rede corporativa da empresa XXX.

3. DEFINIÇÕES

Usuários - funcionários da Empresa XXX autorizados a acessar a Internet através da rede corporativa.

Internet - rede mundial de computadores.

Intranet - rede corporativa de computadores.

Acesso à Internet - inclui, mas não se limita, o acesso a web sites, o envio e recebimento de e-mails, a transmissão e o recebimento de arquivos e a execução de aplicativos de Internet, através de computadores da rede corporativa.

4. POLÍTICA

4.1 USO ACEITÁVEL

O acesso à Internet concedido pelo escritório aos seus funcionários tem como objetivo ser utilizado como ferramenta para auxiliar os usuários na realização das tarefas corporativas diárias e a obter vantagens competitivas relacionadas aos negócios da empresa.

A Empresa XXX tem o direito de monitorar e controlar o acesso à Internet a partir da sua rede corporativa. Os usuários não devem ter qualquer expectativa de privacidade no que diz respeito à informação transmitida e/ou recebida através do(s) acesso(s) e recursos corporativos disponibilizados pela organização.

Devido à existência na Internet de pessoas e/ou organizações com intenções hostis, os usuários devem estar cientes da importância e da obrigatoriedade do correto uso dos requisitos de segurança disponíveis nos recursos corporativos que utilizam.

4.2 USO INACEITÁVEL

Os usuários não podem usar seus privilégios de acesso à Internet para:

5. SANÇÕES

Qualquer usuário que, comprovadamente, venha a violar a presente política corporativa estará sujeito, dependendo da gravidade da infração, a:

6. CONTROLE DE VERSÃO

Versão: 01

Data: 24/04/2010

Autor: PAULO MORAES / Rio de Janeiro

Termo de Concordância das Condições de Uso dos Recursos Computacionais Corporativos

A informação contida neste documento é confidencial e de propriedade da Empresa XXX. Este documento não é para ser reproduzido ou distribuído fora da Empresa XXX.

Declaro ter lido o documento

Política de Uso do Acesso Corporativo à Internet de 03/04/2007, disponíveis na rede interna e impresso, e atesto que:

Data: __ / __ / 20____

Nome: ___________________________________

Assinatura: _____________________________

IMPORTANTE: Este documento deve ser anexado à pasta corporativa do funcionário.

---

Read more »

Neste artigo vou descrever como formular e implementar uma política de segurança da informação de forma simples e eficiente para mantermos o controle a um nível adequado visando proteger os recursos da corporação de forma a termos um ambiente menos vulnerável e consequentemente mais seguro e produtivo, mantendo os usuários informados sobre a politica de segurança da informação.

Disseminar a política de segurança da informação é essencial, pois através dela estabelecemos padrões, responsabilidades e critérios para o manuseio, armazenamento, transporte e descarte das informações. Cada política é personalizada para cada caso, pois temos ambientes, recursos, pessoas e ações diferentes para cada modelo de negócio.

Política de Segurança da Informação (PSI)

O que é "isso" e para que serve?Esse é um tema bastante polêmico no cenário empresarial, onde temos corporações que independentes do tamanho e porte, utilizam cada vez mais os recursos tecnológicos como um diferencial para agilizarem e ganhar eficiência nos processos, mas que se não forem utilizados de maneira controlada, acarretam em desperdício de tempo, dinheiro, credibilidade e reputação no mercado devido à falta de um conjunto de regras e padrões sobre o que deve ser feito para assegurar que as informações e serviços importantes para a empresa recebam a proteção necessária de forma a garantir os três princípios básicos da segurança da informação: confidencialidade, integridade e disponibilidade, chamada de Política de Segurança da Informação (PSI).

Sua função básica consiste em estabelecer padrões, responsabilidades e critérios, para o correto funcionamento da rotina empresarial. É extremamente recomendável a criação da política antes da ocorrência do(s) primeiro(s) incidentes relacionados à segurança da informação. Ela pode ser usada para documentar o processo de controle de qualidade e também para evitar problemas legais com o mau uso dos recursos disponíveis.

Devido a sua abrangência ela é subdividida em três blocos designados: diretrizes, normas, procedimentos e instruções, sendo destinadas às áreas estratégica, tática e operacional. A importância de expressar o valor que a empresa atribui para suas informações e disseminação da cultura organizacional são partes das diretrizes, o que é algo bem estratégico, conforme mencionado anteriormente.

Quando entramos na subdivisão tática, estamos ligados diretamente às normas, detalhamento de ambientes, situações, processos e orientações para o uso adequado do que a empresa tem de maior valor, a informação. Para uma maior eficiência deve ser baseada na versão mais atual da BS 7799 ou ISO 27001. A parte de procedimentos e instruções deverá conter o maior número de situações possíveis com o a ação correta em determinada situação.

O tipo de política varia de acordo com o modelo de negócios e intenção do controle e punição no descumprimento da mesma. Podemos citar três tipos mais conhecidos:

Regulatória: É definida como se fosse uma série de especificações legais. É implementada devido ás necessidades legais que são impostas à organização.

Características básicas:

- Prover conforto à organização na execução de suas atividades;

- Assegurar que a organização está seguindo os procedimentos e normas padrões para o ramo em que ela atua.

Consultiva: Apenas sugere quais ações e métodos devem ser utilizados para a realização de uma determinada tarefa ou atividade.

Características básicas:

- Falhas no processo de comunicação com a Alta Administração;

- Perda de prazos de compromissos importantes;

- Aumento da possibilidade de omissão de informações importantes para a tomada de decisões críticas.

Informativa: Possui caráter informativo. Nenhuma ação é desejada e não existem riscos, caso não seja cumprida.

Características básicas:

- Pode contemplar observações importantes e advertências severas, o item mais importante da PSI é a especificação, que deve ser breve, vocabulário simples, e formalizar o que é esperado dos funcionários na utilização dos recursos tecnológicos. Deve ser bem completa e suficiente para saber se aplicáveis para eles ou não.

Agora que temos a definição básica da nossa PSI, precisamos saber o que proteger e até onde a política de segurança da informação tem a sua abrangência. Para isso precisamos levar em conta alguns elementos do nosso ambiente, como Hardware, Software, Informação, Acesso Físico e a Documentação do ambiente a ser coberto.

Podemos citar alguns:

- Hardware: servidores, estações, switches, impressoras, roteadores

- Software: sistemas operacionais, editores de texto, planilhas, mensageiros.

- Informação: armazenamento, manuseio, descarte, backup, logs.

- Acesso físico: entrada em ambientes críticos, câmeras, roletas, crachás.

- Documentação: todos os itens anteriores e extras pertinentes à organização.

Com base no levantamento acima precisaremos saber de quem proteger estes elementos. Abaixo mostramos uma tabela simples e básica como exemplo:

Propriedade Intelectual - Atribuição de fontes de informação

A informação é um bem da empresa.Armazenamento, salva e descarte de dados.

Salva: o quê, quando, como, frequência e periodicidade da revisão.

Armazenamento: on-site ou off-site?

Período? Recuperação?

Incidentes - Determinar de quem é a responsabilidade

Notificação a órgãos responsáveis e autoridades.Penalização perante as leis e investigações de evidências (Forense).

Acima temos alguns itens nesse vasto levantamento que terá que ser criado.

Dificuldades na implementação

Em uma nova organização temos a noção de que a implementação ocorre de maneira simples e "silenciosa", pois novos funcionários assumirão estas responsabilidades e estarão cientes da política desde o primeiro dia de expediente tendo que assinar o Termo de Concordância das Condições de Uso dos Recursos Computacionais Corporativos, assim assumindo toda a responsabilidade sobre as regras a ele impostas.Em organizações já existentes, onde após analisarmos e classificarmos como um ambiente "caótico", a implementação tende a ser mais complexa e "barulhenta", devido aos vícios, comodismos, e métodos incorretos de trabalho, o que acaba prejudicando a organização como um todo. A frase abaixo demonstra o item fundamental nessa implementação de modo a superar todas as barreiras que possam retardar ou desativar a implementação da PSI:

A política de segurança da informação deve contar como o total comprometimento da alta direção da organização, incluindo a assinatura do mais alto executivo da mesma, explicitando assim o seu total apoio à implementação da política.

Publicação e divulgação

Para conseguir a aderência da PSI de forma sincronizada entre os funcionários, é preciso utilizar os mais diversos meios de publicação e divulgação da PSI. Podemos sugerir a elaboração de materiais promocionais, palestras de conscientização, jornais e folhetos internos, disponibilizar um manual básico na intranet e internet em locais onde todos possuam acesso, mas que não possam modificar o conteúdo mantendo assim o conceito de integridade e disponibilidade.Atualização e revisão da PSI

A política deve ser constantemente revisada e atualizada, de forma a cobrir o maior número possível de ativos na organização e objetos de valor ex: informação, hardware, software etc. A atualização torna-se importante caso uma norma seja descumprida, ela tem que ser a mais recente e refletir o atual cenário de trabalho da empresa. Costuma-se usar no final da política o controle da versão, autor (es) e data da última modificação.Penalidades da violação das políticas de segurança da informação

O estabelecimento e aplicação das punições a todos os funcionários pelo descumprimento da PSI tornam-se necessário com o objetivo de dar respaldo jurídico a organização e como uma forma de incentivo para todos aderirem, isso é claro de acordo com a cultura de cada organização. A seguir temos um exemplo de implementação prática e um termo de aceitação da nossa PSI de forma a orientar ao leitor desse artigo e explorar sua criatividade na criação da mesma.Esses documentos devem ser anexados a pasta de dados contratuais de cada funcionário.

Segue abaixo o modelo básico de uma PSI para uso na empresa. A mesma pode ser adaptada para o perfil da corporação em que a mesma for aplicada.

---

NOME OU LOGO DA EMPRESA XXX

Política de Uso do Acesso Corporativo à Internet

A informação contida neste documento é confidencial e de propriedade da Empresa XXX. Este documento não é para ser reproduzido ou distribuído fora da Empresa XXX.

1. OBJETIVO

Estabelecer regras para o uso apropriado da Internet na empresa XXX. O propósito da empresa em conceder o direito de acesso à Internet aos seus funcionários é, única e exclusivamente, permitir que os mesmos obtenham as informações necessárias ao desempenho das atividades corporativas de modo a atingir os objetivos de negócio da empresa.

2. ÂMBITO

Esta política abrange todos os funcionários autorizados a acessar a Internet através da rede corporativa da empresa XXX.

3. DEFINIÇÕES

Usuários - funcionários da Empresa XXX autorizados a acessar a Internet através da rede corporativa.

Internet - rede mundial de computadores.

Intranet - rede corporativa de computadores.

Acesso à Internet - inclui, mas não se limita, o acesso a web sites, o envio e recebimento de e-mails, a transmissão e o recebimento de arquivos e a execução de aplicativos de Internet, através de computadores da rede corporativa.

4. POLÍTICA

4.1 USO ACEITÁVEL

O acesso à Internet concedido pelo escritório aos seus funcionários tem como objetivo ser utilizado como ferramenta para auxiliar os usuários na realização das tarefas corporativas diárias e a obter vantagens competitivas relacionadas aos negócios da empresa.

A Empresa XXX tem o direito de monitorar e controlar o acesso à Internet a partir da sua rede corporativa. Os usuários não devem ter qualquer expectativa de privacidade no que diz respeito à informação transmitida e/ou recebida através do(s) acesso(s) e recursos corporativos disponibilizados pela organização.

Devido à existência na Internet de pessoas e/ou organizações com intenções hostis, os usuários devem estar cientes da importância e da obrigatoriedade do correto uso dos requisitos de segurança disponíveis nos recursos corporativos que utilizam.

4.2 USO INACEITÁVEL

Os usuários não podem usar seus privilégios de acesso à Internet para:

- Envolver-se na observação ou na troca de materiais que tenham conteúdo de natureza odiosa, obscena, discriminatória, ofensiva ou visando assédio sexual;

- Envolver-se em qualquer tipo de negócios privados para obter lucros ou ganhos pessoais;

- Envolver-se em qualquer atividade ilegal, incluindo jogos de azar, carregar ou baixar softwares sem a permissão dos detentores de seus direitos de copyright e/ou softwares que estão sujeitos ao controle de exportação de seus países de origem;

- Interferir intencionalmente nas operações normais dos equipamentos da rede corporativa com a Internet (gateway de Internet), ou de qualquer outro site;

- Acessar materiais não relacionados aos negócios do escritório, tais como o acesso a rádios, a sites que distribuam imagens, áudio e/ou vídeo (streaming vídeo), diários eletrônicos (blogs) e etc.

- Baixar materiais não relacionados ao desempenho das atividades corporativas, como arquivos de imagens, áudio e vídeo e/ou programas de uso pessoal, mesmo que gratuitos (freewares);

- Tentar ganhar acesso não-autorizado a outros serviços disponíveis na Internet;

- Enviar e/ou receber, mesmo que esporadicamente, e-mails excessivamente grandes ou mensagens de correntes eletrônicas;

- Envolver-se em atividades que violem políticas de outras empresas e/ou que possam ser contrárias aos interesses do escritório;

- Abrir ou baixar arquivos de sites da Internet, grupos de notícias (newsgroups), contas de e-mails externas ou de outras fontes, sem as devidas precauções para a detecção de vírus;

- Revelar informações confidenciais ou de propriedade da organização para destinatários não autorizados, através de qualquer meio;

- Transmitir informações confidenciais ou proprietárias para destinatários autorizados, localizados fora da rede corporativa, sem os devidos cuidados relativos à integridade das informações;

- Usar o aplicativo de mensagem instantânea corporativo (Messenger), para divulgar informações confidenciais ou de propriedade da organização para destinatários que não sejam usuários da rede corporativa;

- Divulgar contas, identificadores, senhas de acesso e/ou de usuário ou qualquer outro tipo de identificação corporativa pessoal, com pessoas ou programas localizados fora da rede corporativa.

5. SANÇÕES

Qualquer usuário que, comprovadamente, venha a violar a presente política corporativa estará sujeito, dependendo da gravidade da infração, a:

- Ter seu acesso à Internet restringido ou mesmo cancelado;

- Ter rescindido o seu contrato de trabalho ou de prestação de serviços;

- Responder a processo criminal.

6. CONTROLE DE VERSÃO

Versão: 01

Data: 24/04/2010

Autor: PAULO MORAES / Rio de Janeiro

Termo de Concordância das Condições de Uso dos Recursos Computacionais Corporativos

A informação contida neste documento é confidencial e de propriedade da Empresa XXX. Este documento não é para ser reproduzido ou distribuído fora da Empresa XXX.

Declaro ter lido o documento

Política de Uso do Acesso Corporativo à Internet de 03/04/2007, disponíveis na rede interna e impresso, e atesto que:

- Entendi e compreendi completamente o conteúdo das políticas;

- Estou plenamente ciente de que, em caso de violação das referidas políticas, estarei sujeito a ações disciplinares e legais.

Data: __ / __ / 20____

Nome: ___________________________________

Assinatura: _____________________________

IMPORTANTE: Este documento deve ser anexado à pasta corporativa do funcionário.

---

Referências Bibliográficas

- MARTINS, José Carlos Cordeiro - Gestão de Projetos de Segurança da Informação - Editora Brasport

- FERREIRA, Fernando nicolau Freitas - Segurança da Informação

- Websites - www.Modulo.com.br

quinta-feira, 28 de janeiro de 2010

Criptografia de Disco

Porque Criptografar o Disco ?

Por que criptografar o disco?

Quando falamos de segurança da informação, podemos usar várias

técnicas e ferramentas para evitar intrusões remotas e locais através do

terminal. Mas nós devemos pensar em outras possibilidades além do acesso ao

terminal propriamente dito.

Como podemos garantir a segurança do nosso servidor se ele for

roubado? E se alguém conseguir clonar o HD? E se roubarem o nosso

notebook?

Nessas situações não teremos o que fazer, o ladrão(invasor) vai ter

acesso a todas as nossas informações.

O que podemos fazer para evitar esse tipo de situação?

Existem duas coisas que podemos fazer:

A primeira é ter uma boa proteção física ao seus servidores, colocando

acessos através de cartões, acessos biométricos, salas cofres ou pelo

menos que a sala fique trancada e somente pessoas de confiança

tenham acesso a eles.

O segundo ponto é criptografar o disco, ou melhor dizendo, colocar uma

criptografia nas partições onde ficam as informações confidencias da

empresa.

Como Fazer a Criptografia ?

Como fazer essa criptografia?

Para trabalharmos com criptografia de discos e partições, devemos

adotar primeiramente um método de criptografia.

Um método que é muito recomendado em sistemas GNU/Linux é o LUKS que

significa Linux Unified Key Setup.

O LUKS foi desenvolvido para implementar uma padrão único de

criptografia de discos, pois outras soluções não mantinham uma padronização

de criptografia, o que causava grandes dores de cabeças aos usuários, quando

precisavam fazer alguma migração de versão ou migração de ferramentas.

Por que o LUKS?

Por que o LUKS é um método padronizado de implementar criptografia de

discos.

Qual tipo de padrão?

O LUKS se baseia em uma documentação escrita por Clemens Fruhwirth

chamada “TKS1 - An anti-forensic, two level, and iterated key setup scheme”

Pode-se diszer que o LUKS é a implementação de prova de conceitos dessa

documentação. Esse material está postado no Avançado dessa aula.

Para implentarmos o LUKS em um sistema Linux utilizaremos as

seguintes ferramentas:

dm-crypt: O dm-crypt é um subsistema de criptografia de discos em

Kernel's Linux versão 2.6. Ele faz parte do infraestrutura device-mapper

(Sistema de mapeamente de dispositivos de blocos). O dm-crypt foi

desenvolvido para trabalhar com várias modos de criptografia como CBC,

ESSIV, LRW e XTS. Como o dm-crypt reside na camada de Kernel, ele

precisa de front-ends para criar os dispositivos criptografados e

manuseia-los. Esses fornt-ends são o cryptsetup e cryptmount.

cryptsetup: O cryptsetup é usado para configurar a criptografia nos

dispositivos utilizando o dm-crypt. Ele possui comandos para trabalhar

com e sem o LUKS.

cryptmount: Comando usado para montar/desmontar dispositivos

criptografados. Ele permite que usuários montem dispositivos

criptografados sem a necessidade do super-usuário.

O que a Norma da Segurança diz Sobre Criptografia de Disco ?

O que a norma diz sobre criptografia de discos e segurança física?

Em relação ao acesso físico a Norma ABNT NBR ISO/IEC 27002:2005 diz no

item 9.1.1, que convém que sejam utilizados perímetros de segurança

(barreiras tais como paredes, portões de entrada controlados por cartão ou

balcões de recepção com recepcionistas) para proteger as áreas que

contenham informações e instalações de processamento da informação.

Sobre a criptografia a Norma diz no item 12.3.1 na letra C que convém

o uso de criptografia para a proteção de informações sensíveis transportadas

em celulares e PDA, mídias removíveis ou móveis, dispositivos ou linhas de

comunicação.

Essa criptografia é feita na Instalação do sistema Operacional ou depois que ele está instalado?

Quando trabalhamos com criptografia de discos, podemos escolher se

desejamos fazer na instalação do sistema ou fazer depois que o sistema já está

instalado. As distribuições Debian e Red Hat tem essa opção de fazer a

criptografia logo na instalação.

Como vai ser o nosso Trabalho ?

No nosso caso, estamos supondo que estamos trabalhando em um

servidor que já estava instalado, então temos alguns procedimentos a seguir

para fazer esse trabalho.

Se vamos fazer em uma servidor que já está em produção, qual é o

primeiro passo a ser feito?

Se vamos criptografar uma partição que já está montada e já contém

dados, vamos ter que fazer um Backup, pois na construção do sistema de

criptografia os dados serão perdidos. Caso seja uma partição que ainda não

contenha dados esse procedimento é mais tranquilo.

Para o nosso ambiente, vou supor que vocês tem uma partição

sobrando, no caso no meu exemplo, vou usar a /dev/sda10.

Para trabalharmos com o sistema de criptografia dm-crypt, precisamos

que os módulos relacionados a ele estejam ativados:

# lsmod | grep dm

dm_crypt 11172 0

crypto_blkcipher 15236 1 dm_crypt

dm_mod 46184 1 dm_crypt

# lsmod | grep md5

# cat /proc/crypto

Com os módulos carregados, podemos instalar a ferramenta

cryptsetup:

# aptitude install cryptsetup

Com o cryptsetup instalado, podemos configurar como será utilizada a

criptografia em nossa partição:

# cryptsetup -y --cipher aes-cbc-essiv:sha256 --key-size 256 luksFormat

/dev/sda10

WARNING!

========

This will overwrite data on /dev/hda10 irrevocably.

Are you sure? (Type uppercase yes): YES

Enter LUKS passphrase:

Verify passphrase:

Command successful.

Como vai ser o nosso Trabalho ?

No nosso caso, estamos supondo que estamos trabalhando em um

servidor que já estava instalado, então temos alguns procedimentos a seguir

para fazer esse trabalho.

Se vamos fazer em uma servidor que já está em produção, qual é o

primeiro passo a ser feito?

Se vamos criptografar uma partição que já está montada e já contém

dados, vamos ter que fazer um Backup, pois na construção do sistema de

criptografia os dados serão perdidos. Caso seja uma partição que ainda não

contenha dados esse procedimento é mais tranquilo.

Para o nosso ambiente, vou supor que vocês tem uma partição

sobrando, no caso no meu exemplo, vou usar a /dev/sda10.

Para trabalharmos com o sistema de criptografia dm-crypt, precisamos

que os módulos relacionados a ele estejam ativados:

# lsmod | grep dm

dm_crypt 11172 0

crypto_blkcipher 15236 1 dm_crypt

dm_mod 46184 1 dm_crypt

# lsmod | grep md5

# cat /proc/crypto

Com os módulos carregados, podemos instalar a ferramenta

cryptsetup:

# aptitude install cryptsetup

Com o cryptsetup instalado, podemos configurar como será utilizada a

criptografia em nossa partição:

# cryptsetup -y --cipher aes-cbc-essiv:sha256 --key-size 256 luksFormat

/dev/sda10

WARNING!

========

This will overwrite data on /dev/hda10 irrevocably.

Are you sure? (Type uppercase yes): YES

Enter LUKS passphrase:

Verify passphrase:

Command successful.

Parâmetros do cryptsetup:

Parâmetros do cryptsetup:

-y ou --verify-passphrase: Faz a checagem da senha digitada.

•

--cipher: Define qual é o modo de criptografia que o dispositivo vai usar.

•

--key-size: Define em bits o tamanho da chave de criptografia.

•

luksFormat: Indica que o dispositivo vai utilizar o padrão LUKS.

•

Nesse momento, outros módulos de criptografia foram ativados:

# lsmod | grep aes

# cat /proc/crypto

Parâmetros do cryptsetup:

Parâmetros do cryptsetup:

-y ou --verify-passphrase: Faz a checagem da senha digitada.

•

--cipher: Define qual é o modo de criptografia que o dispositivo vai usar.

•

--key-size: Define em bits o tamanho da chave de criptografia.

•

luksFormat: Indica que o dispositivo vai utilizar o padrão LUKS.

•

Nesse momento, outros módulos de criptografia foram ativados:

# lsmod | grep aes

# cat /proc/crypto

Ativando o Serviço, e Dando os Ultimos Retoques

Após configurarmos o nosso dispositivo, precisamos ativa-lo para ser

usado:

# cryptsetup luksOpen /dev/sda10 crypt1

Enter LUKS passphrase:

Com a opção luksOpen, o nosso dispositivo /dev/sda10 foi mapeado

para /dev/mapper/crypt1, e a partir de agora, não pode mais ser

acessado diretamente por /dev/sda10, somente por

/dev/mapper/crypt1.

# ls -l /dev/mapper/crypt1

Para acessarmos o dispositivo, temos que definir um sistema de

arquivos para ele:

# mkfs.ext3 /dev/mapper/crypt1

Agora o nosso dispositivo está pronto para ser usado. Vamos definir

um diretório onde ele será montado:

# mdkir /documentos

# mount /dev/mapper/crypt1 /documentos

# ls -l /documentos

O que devemos fazer para a partição ser montada na inicialização do

sistema?

Dessa maneira, a nossa partição não vai ser montada na inicialização do

sistema. E quando estamos falando partições criptogradas, não basta apenas

acrescentar a partição ao /etc/fstab. Ele precisa ser configurado em mais um

arquivo que é o /etc/crypttab.

Vamos configurar o dispositivo no arquivo /etc/crypttab:

# vim /etc/crypttab

#

crypt1 /dev/sda10 none luks

Notem que a key_file está definida como none. Existe a possibilidade de

criar um arquivo ou um dispositivo removível com a chave para esse

dispositivo ser iniciado. No nosso caso, a senha será solicitada na inicialização

do sistema.

Agora seguindo os moldes padrão de sistemas Linux, temos que

colocar esse dispositivo no /etc/fstab:

# vim /etc/fstab

/dev/mapper/crypt1 /documentos ext3 defaults 0 2

Podemos fazer um teste manual antes de reinicializar o sistema. Para

isso, precisamos desativar o dispositivo criptogrado e iniciar o

script /etc/init.d/cryptdisks:

# cryptsetup luksClose crypt1

# /etc/init.d/cryptdisks start

Enter passphrase to unlock the disk /dev/sda10 (crypt1):

# mount -a

# mount

Agora podemos fazer o teste reinicializando o sistema:

# reboot

Logo na inicialização do sistema, será pedido para digitar a senha do

ponto de montagem criptografado.

Postado por Henrique Inside, Espero que Gostem.

quarta-feira, 13 de janeiro de 2010

Entendendo as Permissões Basicas No Linux

Entendo as permissões básicas no Linux

Então, respire fundo e vamos seguir... :-)

Cada arquivo ou pasta tem 3 permissões.

(Usuário Dono) (Grupo Dono) (outros)

- Usuário dono: é o proprietário do arquivo;

- Grupo Dono: é um grupo, que pode conter vários usuários;

- Outros: se encaixam os outros usuários em geral.

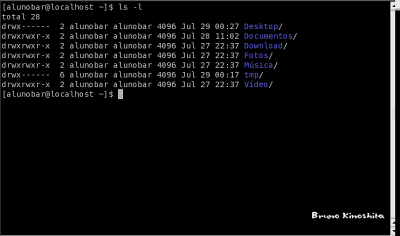

$ ls -l

O comando "ls -l" faz uma listagem longa e detalhada no diretório atual.

As permissões vão aparecer assim:

- (r) Leitura

- (w) Escrita

- (x) Execução

(_ _ _) (_ _ _) (_ _ _), ou seja, (rwx)(rwx)(rwx)

Caso não haja todas as permissões, poderá aparecer incompleto:

rwxrw_ _ _x, ou seja, neste exemplo:

- Dono do arquivo tem permissão de Ler, Escrever e executar (rwx);

- Grupo tem permissão de Ler e Escrever (rw_);

- Outros tem permissão apenas de executar. (_ _ x);

Textual

Usamos letras antes das permissões (chmod é o comando para modificar permissões de arquivos):

$ chmod u+rw, g+w, o-rwx teste.txt

Onde:

- U - representa usuário;

- G - representa grupo;

- O - representa outros.

ok?

Agora vejam o modo Octal.

Octal

O modo Octal tem a mesma função de definir permissões, só que em números. Exemplo:

$ chmod 620 teste.txt

(comando) (permissão) (arquivo)

Tipo de permissão Octal:

- 4 - Indica permissão de leitura;

- 2 - Permissão de escrita;

- 1 - Indica permissão de execução;

- 0 - Indica sem permissões.

4 + 2 + 1 = 7 (permissão de rwx)

4 + 2 = 6 (permissão rw)

4 = (permissão r)

Exemplo: A permissão 610 indica que o arquivo tem permissão:

6 para dono do arquivo

1 para grupo e

0 para outros ou seja

dono= (rw_) Grupo=(_ _ x) outros=(_ _ _)

Percebam que quando é feita a listagem longa "ls -l", o primeiro caractere não é uma permissão. vejam a figura abaixo:

O primeiro caracter "d" indica o tipo do arquivo, neste caso "d" indica que é um diretório.

Existem também outras permissões especiais, como você pode vê-las em:

Espero que tenha ajudado.

Comentários são sempre bem vindos, caso queiram citar algo que não foi mencionado no artigo, fiquem a vontade.

Editado por Inside

Logo mais, postarei um bem Avançado !

Assinar:

Postagens

(

Atom

)